Muchas organizaciones, sin importar su tamaño, subestiman las amenazas físicas a su infraestructura TI y más allá de firewalls o soluciones EDR (Endpoint Detection Response) existe un vector simple, barato y peligrosamente efectivo que puede comprometer sistemas en segundos: los dispositivos HID maliciosos.

Un HID (Human Interface Device) o dispositivo de interfaz humana es un estándar de comunicación que permite la interacción entre humanos y computadoras, es decir, teclados, ratones, gamepads, etc., son dispositivos de esta clase.

¿Por qué este tipo de dispositivos representa un riesgo real en la seguridad de mi empresa?

La mayoría de entornos empresariales confía en sus barreras lógicas y dispositivos de seguridad perimetrales dejando desatendido el acceso físico. Sin embargo, los dispositivos HID maliciosos no necesitan instalación de drivers, ni autorizaciones especiales dado que el sistema los reconoce como teclados o ratones además de que simulan la acción de un usuario y en eso radica su peligrosidad puesto que permite evadir sistemas de defensa como antivirus.

En Geekerds, como parte de nuestros laboratorios de seguridad, tomamos un Arduino y lo configuramos para emular un dispositivo HID y ejecutar payloads automatizados a través de un puerto USB, este desarrollo está inspirado en otros dispositivos como el Rubber Ducky, el cual es una herramienta de pentesting utilizada para automatizar ataques físicos y con un precio un poco por encima de $100 dólares americanos.

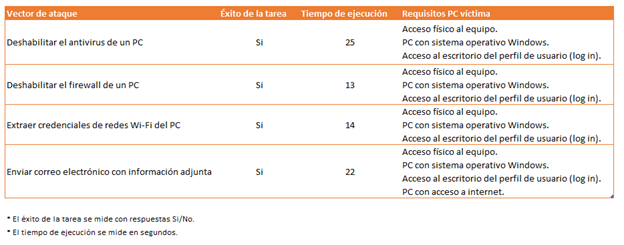

¿Qué se logró en menos de 30 segundos?

Una vez configurado el Arduino y cargados los payloads necesarios, se conectó en el puerto USB de un computador “víctima” y estos fueron los resultados:

✅ Desactivación del antivirus (Windows Defender)

Se deshabilitó el servicio tras desactivar la protección contra manipulaciones (Tamper Protection), permitiendo futuras inyecciones sin ser detectadas.

✅ Desactivación del firewall

Removió la protección de tráfico entrante/saliente en 13 segundos, abriendo la puerta a conexiones remotas no autorizadas.

✅ Extracción de credenciales Wi-Fi

Obtuvo SSIDs y contraseñas de todas las redes previamente conectadas, sin privilegios elevados, almacenando los datos en formato HTML.

✅ Exfiltración de datos vía correo electrónico

En 22 segundos, comprimió y envió la información extraída por email desde la propia máquina víctima.

Obviamente hay requisitos para que el ataque tenga éxito sobretodo acceso físico al dispositivo, pero si analizamos fríamente, todos ellos forman parte de un escenario común en nuestro entorno de trabajo: equipo desatendido sin contraseña, sistema operativo Windows y sólo en el último caso se requiere que el equipo víctima tenga acceso a internet.

Lo más preocupante de todo: esto puede ejecutarse sin dejar rastro visible en menos de 30 segundos (por cada tarea), con apenas una inversión de $15 en hardware y en el tiempo en que cualquier colaborador de la empresa va por un café o visita el baño.

Este experimento no solo demuestra la viabilidad de ataques físicos silenciosos, sino que pone en evidencia una verdad incómoda: muchas organizaciones aún no han implementado medidas mínimas de protección físicas ni lógicas en sus estaciones de trabajo.

Como mitigar amenazas contra ataques USB

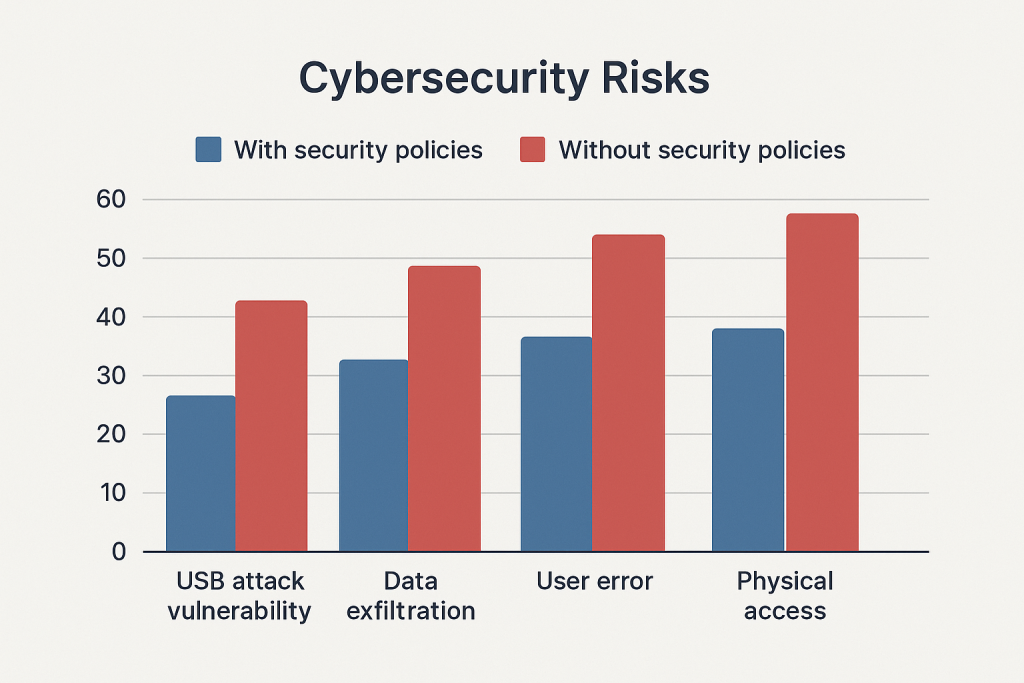

El verdadero problema no es sólo el acceso físico, es la falta de políticas claras de seguridad como bloqueo de sesiones, controles de acceso físico y sobretodo concientización del usuario. La seguridad moderna indica que todas las organizaciones deben asumir una postura Zero Trust para evitar ataques de este tipo, además deberían implementarse recomendaciones concretas tales como:

🔐 Políticas de seguridad basadas en ISO/IEC 27001

- Implementar bloqueo automático de sesión por inactividad.

- Requerir autenticación robusta al reactivar estaciones de trabajo.

- Deshabilitar puertos USB mediante políticas de grupo o restringir por tipo de dispositivo (permitiendo solo almacenamiento aprobado, bloqueando HID).

🧑💻 Concientización y formación

- Capacitar al personal en riesgos físicos y ataques por ingeniería social.

- Simular pruebas de intrusión con dispositivos USB maliciosos en campañas de awareness.

Herramientas de protección avanzada

- Utilizar soluciones DLP (Data Loss Prevention) que detecten conexiones USB y bloqueen comportamientos sospechosos.

- Aplicar monitorización de actividad física/log de accesos en oficinas y datacenters.

🚪 Control de accesos físicos

- Restringir el acceso a espacios críticos de TI.

- Supervisar con cámaras o sistemas de presencia quién tiene acceso físico a los endpoints.

👉 Este tipo de vulnerabilidades no son teoría: ocurren en el mundo real. Y para proteger tu empresa deberías hacerte las siguientes preguntas: ¿Están tus sistemas preparados? ¿Tienes implementadas políticas para bloquear dispositivos HID maliciosos en tu empresa? ¿Qué medidas tomas para proteger tus estaciones de trabajo desatendidas?

🔐 La seguridad física + concientización + políticas de autenticación son tan importantes como tu mejor solución de seguridad.

¿Cómo podemos ayudarte a mejorar la seguridad de tu empresa?

Si quieres evaluar tu nivel actual de exposición física a ataques HID o necesitas ayuda para implementar políticas de seguridad más robustas, escríbenos. En Geekerds podemos ayudarte a identificar los puntos ciegos en tu estrategia de ciberseguridad o empezar a definir una desde cero.

La pregunta no es si vas a ser atacado. La pregunta es si tu empresa está preparada para detectarlo y mitigarlo a tiempo.